AI×セキュリティ

小澤研究室

小澤研究室では、機械学習や深層学習に代表されるAI技術をセキュリティ分野に応用し、インターネット上のサイバー空間と現実世界の物理空間の安全安心につながる機械学習の理論と技術開発を行っています。

共同研究先:

情報通信研究機構(NICT)サイバーセキュリティ研究所,University of New Brunswick – Canadian Institute for Cybersecurity (CIC), York University – Behaviour-Centric Cybersecurity Center (BCCC), LINEヤフー株式会社, 沖電気工業株式会社

1.組織間プライバシー保護連合学習の開発とその社会実装

組織が有する機微なデータを外部に提供することなく、高度なAIを組織間で協調して構築できる「連合学習(Federated Learning)」は、プライバシー保護を重視する社会課題のソリューションとして有力な技術です。これまで、データ供出が極めて困難であった重要な社会課題の解決につながり得る可能性があり、組織間連合学習の有効性を実証することは、社会的意義の高いチャレンジと考えます。

また,この研究成果を社会還元するため,神戸大発ベンチャー企業である株式会社テラアクソン(神戸市中央区江戸町104番地)を設立し,「人とAIが共生する未来を創る」ことを目指して,連合学習などの秘匿計算技術とAIを組み合わせたビジネスを展開しています。

- 1.JST CREST『イノベーション創発に資する人工知能基盤技術の創出と統合化』(研究代表者:花岡悟一郎,2016年度~2021年度)

- 2.JST AIP加速課題『秘匿計算による安全な組織間データ連携技術の社会実装』(研究代表者:花岡悟一郎),2022年度~2024年度)

- 1.NICT・神戸大・エルテス合同プレスリリース(2020.5.19)

- 2.神戸大学プレスリリース(2022.03.10)

(1)組織間連合学習AIの継続学習

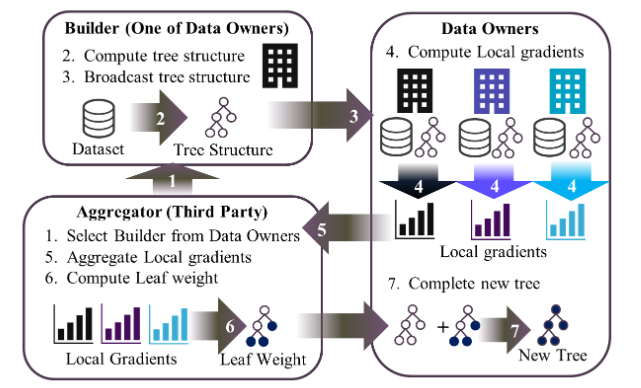

データは時間の経過とともに継続的に生成・蓄積され,この新しい情報を機械学習モデルに反映させるためには,逐次モデルを更新する継続学習が重要である.組織間連合学習において継続学習を実現する際,過去のデータをすべて蓄積・利用せずとも,モデル更新が可能であることが望ましい.しかし,どのような機械学習モデルであっても問題となるのは「可塑性と安定性のジレンマ」で知られる,過去の知識の忘却が問題である.本研究室ではNICTと共同で勾配ブースティング決定木の連合学習方式である eFL-Boost(Efficient Federated Learning for Gradient Boosting Decision Trees)を開発しました[1].このeFL-Boostに対してプライバシーを保護したまま,安定した継続学習を実現する新しい連合学習方式を開発しています.今後,この継続学習方式を拡張し,欠損値を自動補完する方式や連合学習に参加する組織への公平なインセンティブ配分をする仕組みの開発を行っていきます.

[1]F. Yamamoto, S. Ozawa, L. Wang, “eFL-Boost: Efficient Federated Learning for Gradient Boosting Decision Trees,” IEEE Access, vol.10, pp.43954-43963, 2022.(2)組織間連合学習AIによる社会実装:銀行不正送金検知

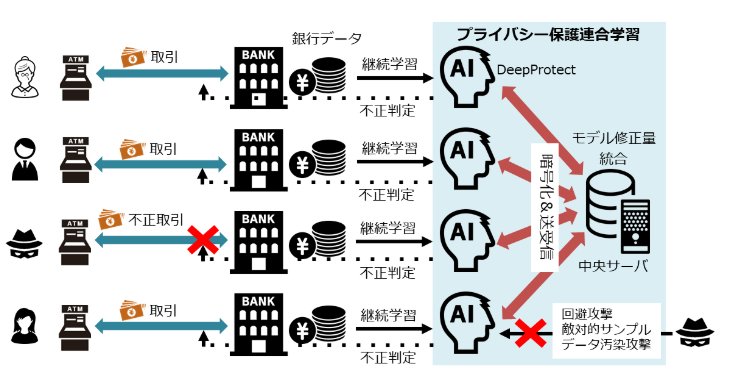

2016年から国立研究開発法人情報通信研究機構(NICT)サイバーセキュリティ研究所セキュリティ基盤研究室と共同して、オレオレ詐欺のような特殊詐欺による銀行口座からの不正出金の検知や犯罪者が利用するマネーロンダリング口座の特定などに取り組んできました。使用される不正送金検知AIシステムには、複数銀行間で継続的に協力して、新たな犯罪手口に適応しながら高い検知精度を維持する仕組みが、今後求められます。また,AIにおいて,過去の知識を失わず、新しい知識を安定して継続学習する仕組みを実現することは簡単ではありませんが,この機能が実運用でも有効であることを実証していく必要があります.また、不正送金検知AIへの敵対的サンプル攻撃やバックドア攻撃など、AIの判定に意図的な変更を加えるサイバー攻撃が危惧されており、これに対する対策も必要です.本プロジェクトでは,図2に示すような組織間連合学習AIの機能拡張を目指し,これが実問題でも有効に機能することを実証実験で示していきます.

2.機械学習を用いたサイバー攻撃の検知・分類・可視化

金融資産や知的財産などを狙ったサイバー攻撃の手口は年々巧妙化し,深刻な被害をもたらしています.新たなサイバー脅威の検出や分析を速やかに行い,損失を最小限に抑える仕組み作りが強く求められていますが,サイバー攻撃に対する知識とスキルをもつ専門家は限られています.このような状況を打開するため,機械学習を導入して,これまで専門家が担ってきたサイバー攻撃の監視や分析の一部をAIで自動化することにより,攻撃者に対抗していくためのスキームを構築していくことを目的としています.

- 3.科研費 国際共同研究加速基金(国際共同研究強化(B))『機械学習とドメイン知識を用いたサイバー攻撃生成過程モデルの精緻化』(研究代表者:小澤誠一,2021年度~2026年度)

- 4.科研費基盤研究(B)『機械学習とドメイン知識を導入した攻撃生成過程のモデル化と実データによる検証』(研究代表者:小澤誠一,2021年度~2024年度)

(1)ダークネットセンサーによる攻撃検知・可視化

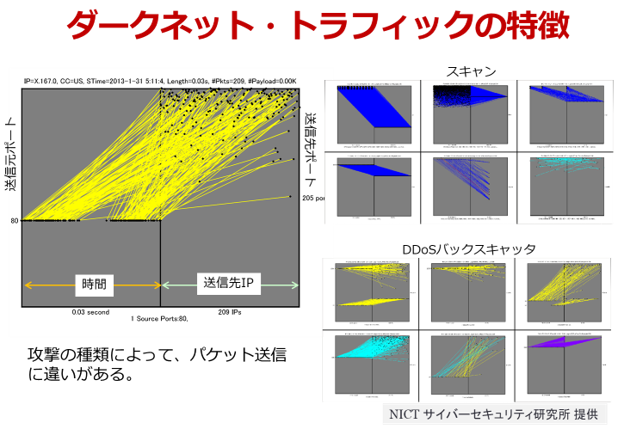

年々被害が深刻化しつつあるサイバー攻撃に対抗するため、インターネット全体の攻撃状況を実時間で大局的に把握できる監視システムが求められています。本研究では、未使用のIP空間である「ダークネット」に送られる通信トラフィックを特徴ベクトル化し、その時空間パターンからサイバー攻撃をリアルタイムで検知・分類・可視化できる学習型監視システムを開発しています(図3)。時々刻々と変異していくサイバー攻撃に追従するため、攻撃の検知を行う外れ値検出と攻撃分類を行う識別器、そして攻撃の可視化やルール抽出を高速にオンライン学習する方式を開発しています。

図3 ダークネットセンサーで観測される通信トラフィック

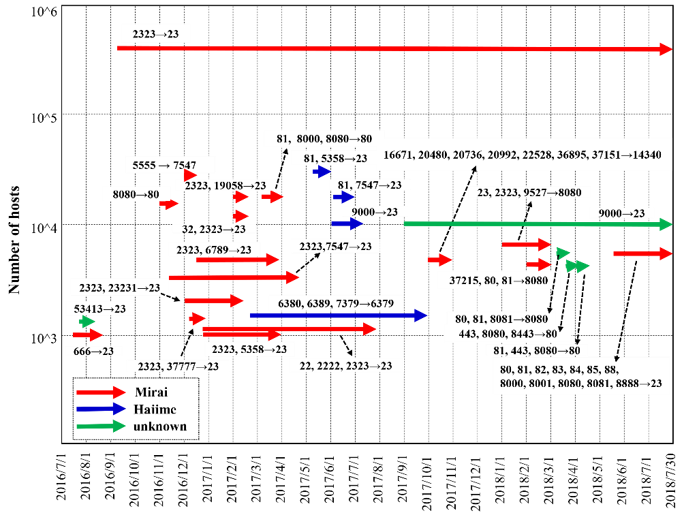

図4 ダークネット分析で得られたIoTマルウェアの活動変遷

(2)機械学習とドメイン知識を用いたサイバー攻撃生成過程モデルの精緻化

観測系のみに頼るリアクティブな対策では,攻撃検知に必要な情報が欠如して起こるセマンティックギャップが問題となります.特に,攻撃者は対策をすり抜けるために,攻撃手法をダイナミックに変化させ,対策側の追従を困難にします.この攻撃者有利な状況を打破するには,攻撃の観測で得られる断片的な情報に対して,セキュリティと機械学習の専門家がドメイン知識を駆使して観測情報のセマンティックギャップを解消することが重要です.本研究では,防御側の観測・検知を回避・無効化する攻撃の仕組みなど,ドメイン知識を有する専門家と国際連携体制を築き,観測のみに頼るリアクティブな対策だけでなく,新たな攻撃への予測と迅速な対応を行うプロアクティブなセキュリティ対策の構築を目指します.

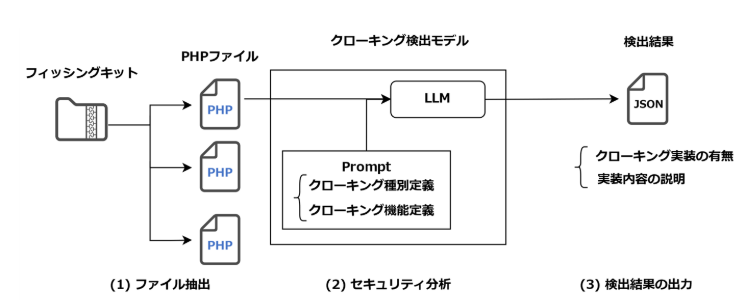

具体的には,フィッシングキットで実装されるクローキングを検出するモデルの定量的評価方式としてCloak-Bench を提案しています.クローキングは,攻撃対象者にフィッシングページを表示し,それ以外の訪問者には正規のページを表示することで攻撃の発見を回避する技術であり,フィッシングサイトのテイクダウンを遅らせる一因です.主にフィッシングキットのソースコードに実装され,その解析を通して流行しているクローキングを特定できますが,攻撃者が使用するクローキングに迅速に対応するため,フィッシングキットで実装されるクローキングを大規模言語モデル(LLM)を用いて検出し,説明するモデルを開発しました.